LEVEL : NEWBIE

Endpoint Security Monitoring! (Mantau Keamanan Komputer dari Ujung ke Ujung!)

Di materi ini, kita bakal kenalan sama dasar-dasar mantau keamanan endpoint, tools-tools penting yang wajib dipunya, dan metode tingkat tinggi buat kerja. Materi ini bakal ngasih gambaran umum gimana cara nentuin ada aktivitas jahat di komputer ujung (endpoint) dan mapingin kejadian-kejadian yang terkait sama aktivitas jahat itu.

Buat awalan, kita bakal bahas topik-topik berikut dulu nih, biar jadi batu loncatan buat ngerti gimana nanganin

Mantau Keamanan Endpoint:

- Dasar-Dasar Keamanan Endpoint

- Logging dan Monitoring Endpoint (Nyatet dan Mantau Aktivitas Komputer Ujung)

- Analisis Log Endpoint (Bedah Catatan Aktivitas Komputer Ujung)

Nanti di akhir materi ini, kita bakal ada simulasi ancaman! Nah, di sini lu kudu investigasi dan benerin mesin-mesin yang kena infeksi. Latihan perang beneran nih! Tapi tenang, buat nyelesein latihan ini, emang kudu ngerti dulu dasar-dasar mantau keamanan endpoint yang bakal kita pelajarin ini.

Nah, sekarang, yuk kita nyelam lebih dalam ke dasar-dasar Keamanan Endpoint.

Proses-Proses Inti Windows

Sebelum gua mulai belajar gimana nyelam lebih dalam ke log endpoint, gua perlu belajar dulu dasar-dasar gimana Sistem Operasi Windows kerja. Kalo ga punya pengetahuan awal, beda-bedain mana yang aneh dari tumpukan kejadian bisa jadi masalah banget.

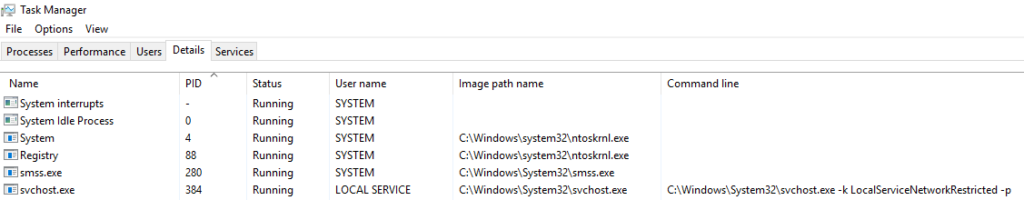

Buat belajar lebih banyak soal Proses-Proses Inti Windows, tools bawaan Windows yang namanya Task Manager bisa ngebantu kita ngerti proses-proses di dalem mesin Windows.

Task Manager itu tools bawaan Windows berbasis GUI yang ngasih izin user buat liat apa aja yang lagi jalan di sistem Windows. Dia juga nyediain informasi soal penggunaan sumber daya, mirip gimana tiap proses pake CPU dan memori. Kalo ada program yang ga ngerespon, Task Manager dipake buat matiin prosesnya.

Proses-Proses Inti Windows Lanjutan + Sysinternals

Task Manager itu nyediain beberapa Proses Inti Windows yang jalan di belakang layar. Di bawah ini ada ringkasan proses-proses yang jalan yang dianggap normal.

Catatan: Simbol “>” nunjukin hubungan parent-child. Contoh: System (Parent) > smss.exe (Child) (System itu proses induknya, smss.exe itu anak prosesnya)

Daftar Proses Inti Windows

- System

- System > smss.exe

- csrss.exe

- wininit.exe

- wininit.exe > services.exe

- wininit.exe > services.exe > svchost.exe

- wininit.exe > services.exe

- lsass.exe

- winlogon.exe

- explorer.exe

Tambahan, proses-proses yang ga ada gambaran hubungan parent-child harusnya ga punya Parent Process dalam kondisi normal, kecuali proses System, yang harusnya cuma punya System Idle Process (0) sebagai parent process-nya.

Lu bisa balik lagi ke Materi Core Windows Processes buat belajar lebih banyak soal topik ini.

Sysinternals: Tools Sakti Buat Bedah Windows.

Dengan pengetahuan awal soal Proses-Proses Inti Windows, sekarang kita bisa lanjut bahas tools-tools yang tersedia buat analisis artefak yang jalan di daleman mesin Windows.

Sysinternals tools itu kompilasi dari lebih dari 70+ tools berbasis Windows. Tiap tools masuk ke salah satu kategori ini:

- File and Disk Utilities (Tools File dan Disk)

- Networking Utilities (Tools Jaringan)

- Process Utilities (Tools Proses)

- Security Utilities (Tools Keamanan)

- System Information (Informasi Sistem)

- Miscellaneous (Lain-lain)

Di materi ini, gua bakal kenalin dua dari tools Sysinternals yang paling sering dipake buat investigasi endpoint:

- TCPView – Tools Networking Utility.

- Process Explorer – Tools Process Utility.

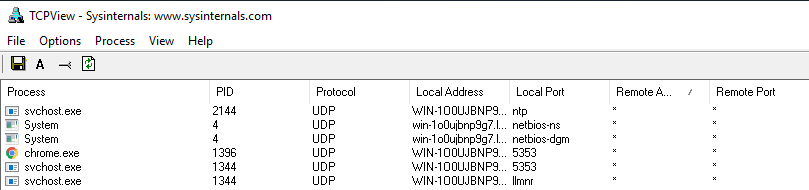

TCPView: Ngintip Koneksi Jaringan Lebih Detail

TCPView adalah program Windows yang bakal nunjukin daftar detail semua endpoint TCP dan UDP di sistem lu, termasuk alamat lokal dan remote dan kondisi koneksi TCP. Di Windows Server 2008, Vista, dan XP, TCPView juga ngelaporin nama proses yang punya endpoint. TCPView nyediain subset yang lebih informatif dan ditampilin dengan lebih enak dari program Netstat yang udah ada di Windows. Download TCPView udah termasuk Tcpvcon, versi command-line dengan fungsi yang sama. (definisi resmi)

Kaya yang ditunjukin di atas, tiap koneksi yang dibikin sama proses itu kedaftar sama tools ini, yang bisa ngebantu banget buat nghubungin kejadian-kejadian jaringan yang dijalankan barengan (concurrently).

Process Explorer: Jendela Ganda Buat Bongkar Proses

Tampilan Process Explorer itu ada dua jendela di dalemnya. Jendela atas selalu nunjukin daftar proses yang lagi aktif, termasuk nama akun yang punya prosesnya, nah informasi yang ditampilin di jendela bawah itu beda-beda, tergantung mode Process Explorer lagi di mode apa: kalo lagi di mode handle, lu bakal liat handle-handle yang dibuka sama proses yang lu pilih di jendela atas; kalo Process Explorer lagi di mode DLL, lu bakal liat DLL dan file memory-mapped yang udah dimuat sama proses itu. (definisi resmi)

Nah, Process Explorer ini ngasih izin lu buat bedah detail dari proses yang lagi jalan, kaya:

- Service-service yang berhubungan

- Trafik jaringan yang dipanggil

- Handle-handle kaya file atau direktori yang dibuka

- DLL dan file memory-mapped yang dimuat

Buat belajar lebih banyak soal Sysinternals, lu bisa balik lagi ke Materi Sysinternals.

Endpoint Logging: Nyatet Semua Kejadian Penting

Dari materi sebelumnya, kan gua udah belajar dasar-dasar soal Sistem Operasi Windows dari sisi proses-proses standar dan tools-tools penting buat analisis kejadian dan artefak yang jalan di mesin. Tapi, ini cuma ngebatesin kita dari mantau kejadian secara real-time doang. Nah, makanya gua kenalin pentingnya endpoint logging, yang ngasih izin kita buat ngaudit kejadian-kejadian penting di beda-beda endpoint, terus ngumpulin dan nyatuin semuanya biar gampang dicari, dan lebih otomatis buat nemuin anomali. Mantap kan?

Windows Event Logs: Buku Catatan Rahasia Windows

Windows Event Logs itu bukan file teks yang bisa diliat pake text editor biasa. Tapi, data mentahnya bisa diterjemahin jadi XML pake Windows API. Kejadian-kejadian di file log ini disimpen dalam format biner proprietary dengan ekstensi .evt atau .evtx. File log dengan ekstensi .evtx biasanya nongkrong di C:\Windows\System32\winevt\Logs.

Ada tiga cara utama buat ngakses file event log ini di dalem sistem Windows:

- Event Viewer (aplikasi GUI) – Paling gampang buat user biasa.

- Wevtutil.exe (tools command-line) – Buat yang demen command line dan scripting.

- Get-WinEvent (PowerShell cmdlet) – Buat yang udah jago PowerShell.

Sysmon: Windows Event Logs Versi Dewa

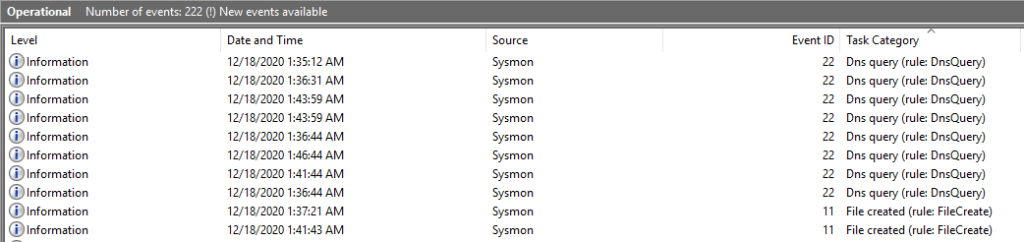

Sysmon, tools yang dipake buat mantau dan nyatet kejadian di Windows, biasanya dipake sama perusahaan-perusahaan gede sebagai bagian dari solusi monitoring dan logging mereka. Sebagai bagian dari paket Windows Sysinternals, Sysmon itu mirip Windows Event Logs, tapi lebih detail dan kontrolnya lebih rinci. Gokil kan?

Sysmon itu ngumpulin log yang detail dan berkualitas tinggi, kaya pelacakan kejadian yang ngebantu banget buat nemuin anomali di lingkungan lu. Dia biasanya dipake barengan sama sistem security information and event management (SIEM) atau solusi parsing log lain yang ngumpulin, filter, dan visualisasi kejadian. Komplit dah!

Terakhir, Sysmon itu punya 27 tipe Event ID, yang semuanya bisa dipake di dalem file konfigurasi yang dibutuhin buat nentuin gimana kejadian harus ditanganin dan dianalisis. Contoh file konfigurasi keren yang ngaudit beda-beda Event ID yang dibuat sama SwiftOnSecurity ada di sini.

Gambar di bawah ini nunjukin contoh set log Sysmon yang diliat pake Event Viewer.

Osquery: Nanya-Nanya Endpoint Pake Bahasa SQL

Osquery itu tools open-source yang dibuat sama Facebook. Gokil kan? Dengan Osquery, Security Analyst, Incident Responder, dan Threat Hunter bisa query endpoint (atau berbagai endpoint) pake sintaks SQL. Asik banget! Osquery bisa diinstall di berbagai platform: Windows, Linux, macOS, dan FreeBSD. Lengkap dah!

Buat interaksi sama konsol/shell interaktif Osquery, buka CMD (atau PowerShell) dan jalanin osqueryi. Lu bakal tau kalo lu udah sukses masuk ke shell interaktif pas command prompt-nya ganti baru.

C:\Users\Administrator\> osqueryi

Using a virtual database. Need help, type 'help'

osquery> Contoh penggunaan buat pake OSQuery itu buat nampilin daftar informasi proses penting berdasarkan nama prosesnya.

osquery> select pid,name,path from processes where name='lsass.exe';

+-----+-----------+-------------------------------+

| pid | name | path |

+-----+-----------+-------------------------------+

| 748 | lsass.exe | C:\Windows\System32\lsass.exe |

+-----+-----------+-------------------------------+

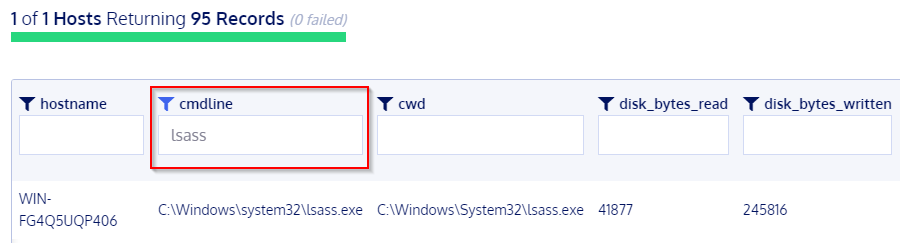

osquery> Kolide Fleet: Osquery buat Skala Gede

Osquery itu cuma ngasih lu query kejadian di dalem mesin itu sendiri. Tapi, kalo pake Kolide Fleet, lu bisa query banyak endpoint langsung dari Kolide Fleet UI! Gokil kan? Jadi ga perlu repot pake Osquery satu-satu di tiap mesin. Contoh Kolide Fleet lagi dipake di bawah ini nunjukkin hasil query yang ngelist mesin-mesin yang proses lsass-nya lagi jalan.

Wazuh: EDR Open-Source Gratisan yang Gak Main-Main

Wazuh itu solusi EDR open-source, gratisan, dan lengkap banget! Engineer Keamanan bisa pasang Wazuh di semua skala lingkungan. Goks!

Wazuh itu kerja pake model manager sama agent, di mana mesin manager khusus bertanggung jawab buat ngatur agent-agent yang diinstall di device-device yang pengen lu mantau.

Kaya yang gua sebutin, Wazuh itu EDR; yuk kita bahas dikit EDR itu apaan sih. Endpoint detection and response (EDR) itu tools dan aplikasi yang mantau device-device buat aktivitas yang bisa nunjukkin ancaman atau pelanggaran keamanan. Tools dan aplikasi ini punya fitur-fitur yang termasuk:

- Audit device buat kerentanan umum (nyari celah-celah keamanan yang biasa ada di device)

- Mantau proaktif device buat aktivitas mencurigakan kaya login ga sah, serangan brute-force, atau eskalasi hak akses (langsung gercep kalo ada yang aneh-aneh di device)

- Visualisasi data dan kejadian kompleks jadi grafik yang rapi dan keren (data-data ribet dibikin gampang diliat dan dianalisa)

- Nyatet kelakuan operasi normal device buat ngebantu nemuin anomali (Wazuh belajar gimana device berkelakuan normalnya, jadi kalo ada yang beda langsung ketauan)

Event correlation itu ngebantu ngenalin hubungan penting dari berbagai sumber log, mirip log aplikasi, log endpoint, dan log jaringan. Jadi, ga cuma liat log satu-satu, tapi kita sambungin semua biar jadi cerita utuh!

Event correlation itu intinya nemuin artefak-artefak penting yang nongol barengan dari sumber log yang beda-beda, terus hubungin tiap artefak yang berkaitan. Contohnya, log koneksi jaringan mungkin ada di macem-macem sumber log, kaya log Sysmon (Event ID 3: Network Connection) dan Log Firewall. Log Firewall mungkin ngasih tau IP sumber dan tujuan, port sumber dan tujuan, protokol, dan tindakan yang diambil. Nah, log Sysmon bisa ngasih tau proses yang manggil koneksi jaringan dan user yang jalanin prosesnya.

Dengan info ini, kita bisa nyambungin titik-titik dari tiap artefak dari dua sumber data:

- IP Sumber dan Tujuan

- Port Sumber dan Tujuan

- Tindakan yang Diambil

- Protokol

- Nama Proses

- Akun User

- Nama Mesin

Event correlation bisa nyusun kepingan-kepingan puzzle biar kejadian sebenernya pas investigasi jadi lengkap. Kaya detektif beneran.

Baselining (Bikin Standar Normal Biar Tau Mana yang Aneh)

Baselining itu proses buat tau apa yang diharapin jadi normal. Kalo soal Endpoint Security Monitoring, ini butuh ngumpulin data banyak banget buat netapin kelakuan standar dari aktivitas user, trafik jaringan di seluruh infrastruktur, dan proses-proses yang jalan di semua mesin yang dipunya organisasi. Dengan pake baseline sebagai patokan, kita bisa cepet nentuin mana outlier (yang nyimpang dari normal) yang bisa jadi ancaman buat organisasi. Jadi, kalo ada yang beda dikit, langsung ketauan.

Di bawah ini ada contoh daftar aktivitas baseline dan ga biasa buat nunjukin pentingnya tau apa yang diharapin di jaringan lu.

| Baseline (Normalnya Gini) | Unusual Activity (Ga Biasanya Gini, Awas!) |

|---|---|

| Karyawan organisasi ada di London, dan jam kerja normal antara jam 9 pagi sampe jam 6 sore. | Seorang user udah otentikasi via VPN koneksi dari Singapura jam 3 pagi. |

| Satu workstation ditugasin buat tiap karyawan. | Seorang user udah nyoba otentikasi ke banyak workstation. |

| Karyawan cuma bisa akses website tertentu di workstation mereka, mirip OneDrive, SharePoint, dan aplikasi O365 lain. | Seorang user udah upload file 3GB di Google Drive. Nah loh, kok Google Drive? Kan ga biasanya. |

| Cuma aplikasi tertentu yang diinstall di workstation, utamanya Aplikasi Microsoft kaya Microsoft Word, Excel, Teams, OneDrive dan Google Chrome. | Sebuah proses namanya firefox.exe udah diliat jalan di banyak workstation karyawan. Kok Firefox? Kan standarnya bukan itu. Mencurigakan! |

Tiap kejadian bisa jadi jarum di tumpukan jerami kalo ga punya gambaran umum soal aktivitas normal. Bener banget! Makanya baseline penting banget.

Investigation Activity (Saatnya Jadi Detektif Endpoint)

Gua udah bahas dasar-dasar endpoint security monitoring dari materi-materi sebelumnya. Sekarang, saatnya pake Topi Blue Team kita dan terapin konsep yang udah gua bahas dengan investigasi aktivitas mencurigakan yang kedeteksi di workstation yang dipunya salah satu kolega lu. Siap jadi detektif endpoint?

Selamat, Lu udah nyelesein tugas investigasi tadi, gokil.

Di latihan investigasi ancaman yang disimulasiin tadi, kita udah belajar hal-hal ini nih:

- Punya dokumen baseline itu ngebantu banget lu buat beda-bedain mana kejadian jahat sama mana yang biasa aja. Kaya punya contekan gitu!

- Event correlation itu ngasih pemahaman lebih dalam soal kejadian-kejadian barengan yang dipicu sama aktivitas jahat. Jadi, tau urutan kejadiannya.

- Nyatet tiap artefak penting itu krusial banget di investigasi. Biar ga ada info penting yang kelewat.

- Aset-aset lain yang potensial kena dampak juga perlu diinspeksi dan dibenerin pake artefak-artefak jahat yang udah dikumpulin. Jadi, ga cuma satu mesin doang yang diobatin.

Kesimpulannya, kita udah bahas konsep-konsep dasar Endpoint Security Monitoring:

- Endpoint Security Fundamentals ngebahas Core Windows Processes dan Sysinternals. Dasar-dasar sistem operasi dan tools penting.

- Endpoint Logging and Monitoring ngenalin fungsi-fungsi logging kaya Windows Event Logging dan Sysmon dan tools monitoring/investigasi mirip OSQuery dan Wazuh. Alat-alat tempur buat mantau.

- Endpoint Log Analysis nunjukin pentingnya punya metodologi kaya baselining dan event correlation. Strategi biar investigasi makin efektif.

Lu sekarang udah siap banget buat nyelam lebih dalam ke Modul Endpoint Security Monitoring! Mantap! Buat ngelanjutin jalan ini, lu bisa balik lagi ke daftar materi yang disebutin di materi-materi sebelumnya:

- Core Windows Processes

- Sysinternals

- Windows Event Logs

- Sysmon

- OSQuery

- Wazuh

Gimana? Udah makin mantap jiwa kan setelah nyelesein materi “Endpoint Security Monitoring” ini? Udah siap jadi jagoan keamanan endpoint beneran? Semangat terus belajar dan jadi detektif dunia maya.